Etiqueta: visualeditor |

Etiqueta: visualeditor |

||

| Linha 1: | Linha 1: | ||

= Segurança em TI = | = Segurança em TI = | ||

[[Arquivo:Seguranca-informacao1.jpg|thumb|311x311px]] | |||

A segurança em TI é a proteção de uma sistema, de uma rede de dados. De forma que o conserve seguro e protegido contra invasões, vírus, softwares espiões de pessoas não autorizadas (que não seja a pessoa de que se trata a informação ou a entidade ou sistema que armazena a informação) e de pessoas mal intencionadas. Ela é responsável, por exemplo, por manter os dados pessoais cadastrados no Facebook "secretos", disponíveis apenas ao usuário no qual aquela conta pertence. | A segurança em TI é a proteção de uma sistema, de uma rede de dados. De forma que o conserve seguro e protegido contra invasões, vírus, softwares espiões de pessoas não autorizadas (que não seja a pessoa de que se trata a informação ou a entidade ou sistema que armazena a informação) e de pessoas mal intencionadas. Ela é responsável, por exemplo, por manter os dados pessoais cadastrados no Facebook "secretos", disponíveis apenas ao usuário no qual aquela conta pertence. | ||

| Linha 5: | Linha 6: | ||

Segurança, por definição, é proteger ou estar protegido contra ataques, perda de dados (informações) ou perdas físico e outros riscos. A segurança é usada pra proteger uma rede de dados, transmissões de informações, manter o sigilo de informações confidenciais, proteger os computadores pessoais de vírus, roubo de dado, espionagem, etecetera. A segurança da informação possui quatro princípios básicos: a disponibilidade, a integridade, a confidencialidade e a autenticidade. | Segurança, por definição, é proteger ou estar protegido contra ataques, perda de dados (informações) ou perdas físico e outros riscos. A segurança é usada pra proteger uma rede de dados, transmissões de informações, manter o sigilo de informações confidenciais, proteger os computadores pessoais de vírus, roubo de dado, espionagem, etecetera. A segurança da informação possui quatro princípios básicos: a disponibilidade, a integridade, a confidencialidade e a autenticidade. | ||

== D.I.C.A. == | == D.I.C.A. == | ||

* | *[[Arquivo:Online-backup.jpg|thumb|229x229px]]Disponibilidade | ||

[[Arquivo:Online-backup.jpg|thumb]] | |||

Para que sempre aja disponibilidade da informação, é necessário que se faça um backup. O backup mantém os dados seguros caso aconteça alguma perda. Por exemplo, quando formatamos o computador, se quisermos guardar algum dado, devemos fazer um backup. Ou quando temos dados de alguma compra ou outro documento no sistema de alguma loja ou site, em uma situação hipotética onde eles percam a rede de computadores, os dados devem ser conservados. | Para que sempre aja disponibilidade da informação, é necessário que se faça um backup. O backup mantém os dados seguros caso aconteça alguma perda. Por exemplo, quando formatamos o computador, se quisermos guardar algum dado, devemos fazer um backup. Ou quando temos dados de alguma compra ou outro documento no sistema de alguma loja ou site, em uma situação hipotética onde eles percam a rede de computadores, os dados devem ser conservados. | ||

* Integridade | * Integridade | ||

[[Arquivo:800px-skytale.png|thumb]] | [[Arquivo:800px-skytale.png|thumb|226x226px]] | ||

A Integridade é uma forma de manter uma postura correta, é o aspecto de quem presa a confiança. Ela garante que o dado não foi violado, nem alterado indevidamente, além de garantir a manutenção, a validade e a legitimidade. Existem duas categorias de integridade em segurança da informação, a integridade de fonte e a integridade de dados. A integridade de fonte garante a origem da informação e já integridade de dados está relacionada à confiabilidade do conteúdo da informação. | A Integridade é uma forma de manter uma postura correta, é o aspecto de quem presa a confiança. Ela garante que o dado não foi violado, nem alterado indevidamente, além de garantir a manutenção, a validade e a legitimidade. Existem duas categorias de integridade em segurança da informação, a integridade de fonte e a integridade de dados. A integridade de fonte garante a origem da informação e já integridade de dados está relacionada à confiabilidade do conteúdo da informação. | ||

* Confidencialidade | * Confidencialidade | ||

Confidencialidade é uma propriedade que impede que os dados sejam vistos ou compartilhados com entidades não autorizadas. Para que isso aconteça devemos usar criptografia. A criptografia é uma técnica usada para cifrar e codificar uma informação, assim só que for autorizado pode obter aquela informação. Por definição da Organização Internacional de Normatização (ISO, em português OIN), a confidencialidade virou norma (ISO/IEC 17799). | Confidencialidade é uma propriedade que impede que os dados sejam vistos ou compartilhados com entidades não autorizadas. Para que isso aconteça devemos usar criptografia. A criptografia é uma técnica usada para cifrar e codificar uma informação, assim só que for autorizado pode obter aquela informação. Por definição da Organização Internacional de Normatização (ISO, em português OIN), a confidencialidade virou norma (ISO/IEC 17799). | ||

* Autenticidade | * Autenticidade | ||

[[Arquivo:Download (1).jpg|thumb|222x222px]] | |||

A autenticidade também tem como objetivo garantir a legitimidade de um documento ou um dado. Por definição, é uma propriedade de que a informação foi criada (e sua autoria), alterada ou descartada por uma entidade ou sistema. Ela estabelece regras e protocolos ao emissor e ao receptor (quando há necessidade de transmissão de informações). Pertencente a autenticidade, o que impede a negação da autoria de um dado é chamado de Irretratabilidade ou não repúdio. | A autenticidade também tem como objetivo garantir a legitimidade de um documento ou um dado. Por definição, é uma propriedade de que a informação foi criada (e sua autoria), alterada ou descartada por uma entidade ou sistema. Ela estabelece regras e protocolos ao emissor e ao receptor (quando há necessidade de transmissão de informações). Pertencente a autenticidade, o que impede a negação da autoria de um dado é chamado de Irretratabilidade ou não repúdio. | ||

| Linha 21: | Linha 22: | ||

* Spywares são softwares que espiam dados do sistema, mesmo sem autorização tem a capacidade de "monitorar" um sistema | * Spywares são softwares que espiam dados do sistema, mesmo sem autorização tem a capacidade de "monitorar" um sistema | ||

* Hackers e sistemas invasores, que exploram as vulnerabilidades do sistema ou da rede. | * Hackers e sistemas invasores, que exploram as vulnerabilidades do sistema ou da rede. | ||

[[Arquivo:Programas-antivirus-2014.jpg|thumb|259x259px]] | |||

Existem softwares e Hardwares que servem para para evitar essas ameaças e ou diminuir os riscos de perda. Como: | Existem softwares e Hardwares que servem para para evitar essas ameaças e ou diminuir os riscos de perda. Como: | ||

Quando falamos de segurança, deve-se sempre pensar na vulnerabilidade (consiste nas limitações e nas fraquezas do sistema), ameaças (normalmente entidades ou programas que exploram a vulnerabilidade do sistema), o risco (possibilidade de perda de dados com as ameaças), proteção (forma que visa diminuição ou extinção da ameaça, quando se trata de proteção deve-se lembrar dos antivírus¹, antispyware², firewall³). Quando a entidade ou o sistema obtêm êxito na invasão ou na exploração das fraquezas de um sistema, chamamos de incidente. Isso acontece quando um ou mais princípios básicos não foram respeitados. | Quando falamos de segurança, deve-se sempre pensar na vulnerabilidade (consiste nas limitações e nas fraquezas do sistema), ameaças (normalmente entidades ou programas que exploram a vulnerabilidade do sistema), o risco (possibilidade de perda de dados com as ameaças), proteção (forma que visa diminuição ou extinção da ameaça, quando se trata de proteção deve-se lembrar dos antivírus¹, antispyware², firewall³). Quando a entidade ou o sistema obtêm êxito na invasão ou na exploração das fraquezas de um sistema, chamamos de incidente. Isso acontece quando um ou mais princípios básicos não foram respeitados. | ||

* Antivírus | * Antivírus | ||

[[Arquivo:350px-Firewall.png|thumb|261x261px]] | |||

¹ Relacionado a proteção de sistemas, existem softwares que combatem malwares (softwares mal intencionados; vírus), os antivírus. Eles quando detectam uma ameaça, enviam pra quarentena ou eliminam o malware. O vírus são programas com mas intenções que ao invadirem o sistema se replicam-se e ou infectam softwares. Um vírus muito conhecido é o Cavalo de Troia. Existem muitos antivírus pagos ou gratuitos, por exemplo, o Avast, o AVG, Avira, Windows Defender (somente no Windows 10). É errado pensar que instalar dois antivírus dobram a proteção do sistema, pois, na verdade, eles entram em conflito e acabam deixando de executar algumas funções. | ¹ Relacionado a proteção de sistemas, existem softwares que combatem malwares (softwares mal intencionados; vírus), os antivírus. Eles quando detectam uma ameaça, enviam pra quarentena ou eliminam o malware. O vírus são programas com mas intenções que ao invadirem o sistema se replicam-se e ou infectam softwares. Um vírus muito conhecido é o Cavalo de Troia. Existem muitos antivírus pagos ou gratuitos, por exemplo, o Avast, o AVG, Avira, Windows Defender (somente no Windows 10). É errado pensar que instalar dois antivírus dobram a proteção do sistema, pois, na verdade, eles entram em conflito e acabam deixando de executar algumas funções. | ||

* | *Antispyware | ||

² Existem também antispyware, que são softwares que protegem contra programas espiões (spyware). O Windows defender é um exemplo de antispyware comum (a partir do Windows 10 ele passou a ser usado como antivírus também). | ² Existem também antispyware, que são softwares que protegem contra programas espiões (spyware). O Windows defender é um exemplo de antispyware comum (a partir do Windows 10 ele passou a ser usado como antivírus também). | ||

* Firewall | [[Arquivo:Firewall.png|thumb|274x274px]] | ||

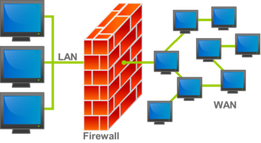

*Firewall | |||

³ O Firewall é uma ferramenta que ajuda a bloquear conteúdos maliciosos, sem prejudicar a transitação de informações necessárias, ele funciona como um filtro. Quando detecta alguma ferramenta de invasão, ele a barra. O Firewall pode ser um software ou um hardware, e diferentemente do antivírus, podemos usar dois Firewalls que eles não entrarão em conflito. O Firewall não consegue barrar um vírus, a não ser que esse arquivo malicioso seja uma ferramenta de invasão. | ³ O Firewall é uma ferramenta que ajuda a bloquear conteúdos maliciosos, sem prejudicar a transitação de informações necessárias, ele funciona como um filtro. Quando detecta alguma ferramenta de invasão, ele a barra. O Firewall pode ser um software ou um hardware, e diferentemente do antivírus, podemos usar dois Firewalls que eles não entrarão em conflito. O Firewall não consegue barrar um vírus, a não ser que esse arquivo malicioso seja uma ferramenta de invasão. | ||

== Maiores vulnerabilidades == | == Maiores vulnerabilidades == | ||

Físicas, são as relacionadas ao meio material, como: | Físicas, são as relacionadas ao meio material, como: | ||

Edição atual tal como às 04h10min de 9 de setembro de 2016

Segurança em TI

A segurança em TI é a proteção de uma sistema, de uma rede de dados. De forma que o conserve seguro e protegido contra invasões, vírus, softwares espiões de pessoas não autorizadas (que não seja a pessoa de que se trata a informação ou a entidade ou sistema que armazena a informação) e de pessoas mal intencionadas. Ela é responsável, por exemplo, por manter os dados pessoais cadastrados no Facebook "secretos", disponíveis apenas ao usuário no qual aquela conta pertence.

Conceito de Segurança em TI

Segurança, por definição, é proteger ou estar protegido contra ataques, perda de dados (informações) ou perdas físico e outros riscos. A segurança é usada pra proteger uma rede de dados, transmissões de informações, manter o sigilo de informações confidenciais, proteger os computadores pessoais de vírus, roubo de dado, espionagem, etecetera. A segurança da informação possui quatro princípios básicos: a disponibilidade, a integridade, a confidencialidade e a autenticidade.

D.I.C.A.

Para que sempre aja disponibilidade da informação, é necessário que se faça um backup. O backup mantém os dados seguros caso aconteça alguma perda. Por exemplo, quando formatamos o computador, se quisermos guardar algum dado, devemos fazer um backup. Ou quando temos dados de alguma compra ou outro documento no sistema de alguma loja ou site, em uma situação hipotética onde eles percam a rede de computadores, os dados devem ser conservados.

- Integridade

A Integridade é uma forma de manter uma postura correta, é o aspecto de quem presa a confiança. Ela garante que o dado não foi violado, nem alterado indevidamente, além de garantir a manutenção, a validade e a legitimidade. Existem duas categorias de integridade em segurança da informação, a integridade de fonte e a integridade de dados. A integridade de fonte garante a origem da informação e já integridade de dados está relacionada à confiabilidade do conteúdo da informação.

- Confidencialidade

Confidencialidade é uma propriedade que impede que os dados sejam vistos ou compartilhados com entidades não autorizadas. Para que isso aconteça devemos usar criptografia. A criptografia é uma técnica usada para cifrar e codificar uma informação, assim só que for autorizado pode obter aquela informação. Por definição da Organização Internacional de Normatização (ISO, em português OIN), a confidencialidade virou norma (ISO/IEC 17799).

- Autenticidade

A autenticidade também tem como objetivo garantir a legitimidade de um documento ou um dado. Por definição, é uma propriedade de que a informação foi criada (e sua autoria), alterada ou descartada por uma entidade ou sistema. Ela estabelece regras e protocolos ao emissor e ao receptor (quando há necessidade de transmissão de informações). Pertencente a autenticidade, o que impede a negação da autoria de um dado é chamado de Irretratabilidade ou não repúdio.

Ameaças mais comuns

- Vírus são programas com mas intenções que ao invadirem o sistema se replicam-se e ou infectam softwares. Um vírus muito conhecido é o Cavalo de Troia

- Spywares são softwares que espiam dados do sistema, mesmo sem autorização tem a capacidade de "monitorar" um sistema

- Hackers e sistemas invasores, que exploram as vulnerabilidades do sistema ou da rede.

Existem softwares e Hardwares que servem para para evitar essas ameaças e ou diminuir os riscos de perda. Como: Quando falamos de segurança, deve-se sempre pensar na vulnerabilidade (consiste nas limitações e nas fraquezas do sistema), ameaças (normalmente entidades ou programas que exploram a vulnerabilidade do sistema), o risco (possibilidade de perda de dados com as ameaças), proteção (forma que visa diminuição ou extinção da ameaça, quando se trata de proteção deve-se lembrar dos antivírus¹, antispyware², firewall³). Quando a entidade ou o sistema obtêm êxito na invasão ou na exploração das fraquezas de um sistema, chamamos de incidente. Isso acontece quando um ou mais princípios básicos não foram respeitados.

- Antivírus

¹ Relacionado a proteção de sistemas, existem softwares que combatem malwares (softwares mal intencionados; vírus), os antivírus. Eles quando detectam uma ameaça, enviam pra quarentena ou eliminam o malware. O vírus são programas com mas intenções que ao invadirem o sistema se replicam-se e ou infectam softwares. Um vírus muito conhecido é o Cavalo de Troia. Existem muitos antivírus pagos ou gratuitos, por exemplo, o Avast, o AVG, Avira, Windows Defender (somente no Windows 10). É errado pensar que instalar dois antivírus dobram a proteção do sistema, pois, na verdade, eles entram em conflito e acabam deixando de executar algumas funções.

- Antispyware

² Existem também antispyware, que são softwares que protegem contra programas espiões (spyware). O Windows defender é um exemplo de antispyware comum (a partir do Windows 10 ele passou a ser usado como antivírus também).

- Firewall

³ O Firewall é uma ferramenta que ajuda a bloquear conteúdos maliciosos, sem prejudicar a transitação de informações necessárias, ele funciona como um filtro. Quando detecta alguma ferramenta de invasão, ele a barra. O Firewall pode ser um software ou um hardware, e diferentemente do antivírus, podemos usar dois Firewalls que eles não entrarão em conflito. O Firewall não consegue barrar um vírus, a não ser que esse arquivo malicioso seja uma ferramenta de invasão.

Maiores vulnerabilidades

Físicas, são as relacionadas ao meio material, como:

- Incendio

- Apagão

- Curto Circuito

- Inundação

Tecnológicas, são as relacionadas ao meio virtual, como:

- Vírus

- Bug Software

- Defeito Técnico

- Invasão Web

Humanas, são as relacionadas as intensões humanas, o caráter humano ou falhas ou enganos cometidos pelos profissional da área, como:

- Sabotagem

- Fraude

- Erro humano

- Descuido

Referências Bibliográficas

https://www.youtube.com/watch?v=8Rdmfh4_19c

https://pt.wikipedia.org/wiki/Seguran%C3%A7a_da_informa%C3%A7%C3%A3o

https://pt.wikipedia.org/wiki/Seguran%C3%A7a_da_Informa%C3%A7%C3%A3o_e_Comunica%C3%A7%C3%B5es

http://www.teleco.com.br/tutoriais/tutorialitil/pagina_1.asp

http://www.espacoacademico.com.br/042/42amsf.htm

http://www.tecmundo.com.br/firewall/182-o-que-e-firewall-.htm

https://pt.wikipedia.org/wiki/Firewall