| Linha 341: | Linha 341: | ||

== Machine Learning == | == Machine Learning == | ||

== Memória RAM == | == Memória RAM == | ||

<br> | |||

*'''Conceito''' | *'''Conceito''' | ||

**Memória de Acesso Aleatório ou RAM, é o hardware físico dentro de um computador que armazena dados temporariamente, servindo como a memória "de trabalho" do computador. | **Memória de Acesso Aleatório ou RAM, é o hardware físico dentro de um computador que armazena dados temporariamente, servindo como a memória "de trabalho" do computador. | ||

| Linha 359: | Linha 360: | ||

* Referências bibliográficas: | * Referências bibliográficas: | ||

** https://www.lifewire.com/what-is-random-access-memory-ram-2618159 | ** https://www.lifewire.com/what-is-random-access-memory-ram-2618159 | ||

** https://www.infowester.com/memoria.php | |||

** https://conceitos.com/memoria-ram/ | |||

== Memória ROM == | == Memória ROM == | ||

Edição das 18h03min de 23 de abril de 2019

Debate

| Tópico | Tema 1 | Tema 2 | Tema 3 | Tema 4 | Tema 5 | Tema 6 | Tema 7 | Data |

|---|---|---|---|---|---|---|---|---|

| Hardware | Barramentos | Periféricos | Processadores | Portas | Memória RAM | Disco Rígido | Memória ROM | 09/05 |

| Software | App | ERP | Sistema Embarcado | Frameworks | Firmware | SO | Web | |

| Development | Algoritmos | API | Compiladores | IDE | Linguagens de Programação | Open Source | Webservice | |

| DataBase | Banco de Dados | Normalização | SQL | BigData | ETL | Data Mining | NoSQL | |

| Methods | Canvas | eXtreme Programming | Integração Contínua | Modelo Orientado a Serviço | Scrum | UML | FDD | |

| Net | Firewall | Internet | IP | Protocolos | Redes de Computadores | Roteador | DNS | |

| Cloud | Virtualização | Modem | DNS | Criptografia | Cloud Computing | Plataformas | SaaS | |

| Internet of Things | RFId | Raspberry | IPSec | IoT | CLP | Arduino | Sensores | |

| State of the Art | BlockChain | IA | Inteligência Cognitiva | Machine Learning | RA | Bots | Redes Neurais |

Tabela de Temas

| Nro | Tema | Tópico | Aluno |

|---|---|---|---|

| 01 | Algoritmos | Development | Giovana Campioto |

| 02 | API | Development | Gabriel Rodrigues |

| 03 | App | Software | Elton |

| 04 | Arduino | Internet of Things | Fábio |

| 05 | Banco de Dados | Database | Guilherme Rodovalho |

| 06 | Barramentos | Hardware | Pablo Pierre da Nóbrega |

| 07 | BigData | Database | Pedro Henrique Chagas |

| 08 | BlockChain | State of the Art | Arthur Maia |

| 09 | Bots | State of the Art | Mateus Gonçalves Canavieira |

| 10 | Canvas | Methods | Prof. Luiz Cláudio |

| 11 | Cloud Computing | Cloud Computing | Mateus Ferreira Silva |

| 12 | CLP | Internet of Things | Nathaly V |

| 13 | Compiladores | Development | Carlos Erivelton |

| 14 | Criptografia | Cloud Computing | Guimarães |

| 15 | Data Mining | Database | Samantha |

| 16 | Disco Rígido | Hardware | Marcello |

| 17 | DNS | Cloud Computing | Luís Fellipe de Souza |

| 18 | ERP | Software | Esdras |

| 19 | ETL | Database | Vinicius Prado |

| 20 | eXtreme Programming | Methods | Murilo Medeiros |

| 21 | FDD | Methods | Francisco dos Santos |

| 22 | Firewall | Net | João Pedro Silva Mendes |

| 23 | Firmware | Software | Pedro Henrique Zardini De Souza |

| 24 | Frameworks | Software | Lucas Henrique Couto |

| 25 | IA | State of the Art | Tonus |

| 26 | IDE | Development | Arthur Rodrigues Cardoso |

| 27 | Inteligência Cognitiva | State of the Art | Igor Medeiros |

| 28 | Integração Contínua | Methods | Carlos Henrique Duarte de Carvalho |

| 29 | Internet | Net | Brunno Viegas |

| 30 | IoT | Internet of Things | Nicolli Freitas |

| 31 | IP | Net | Gustavo Alves |

| 32 | IPSec | Internet of Things | Piedro Hammer |

| 33 | Linguagens de Programação | Development | Luís Humberto Rodrigues |

| 34 | Machine Learning | State of the Art | Rick Ricarte |

| 35 | Memória RAM | Hardware | Luiz André |

| 36 | Memória ROM | Hardware | Bryan Ernanes |

| 37 | Modelo Orientado a Serviço | Methods | Dyany |

| 38 | Modem | Cloud Computing | Pedro Alexandre |

| 39 | Normalização (BD) | Database | Wilson Santos |

| 40 | NoSQL | Database | João Victor |

| 41 | Open Source | Development | Fernando Daniel Silva |

| 42 | Periféricos | Hardware | Matheus Gonçalves Coelho de Resende Silvano |

| 43 | Plataformas | Cloud Computing | Augusto Cesar de Barros Silveira |

| 44 | Portas | Hardware/Net | Marco Túlio Candeo |

| 45 | Processadores | Hardware | Victor Buiatti |

| 46 | Protocolos | Net | Rafael Dutra |

| 47 | RA | State of the Art | Lucas Mezencio Santana |

| 48 | Raspberry | Internet of Things | Gabriel Ferreira de Souza |

| 49 | Redes de Computadores | Net | Gabriel Rafah |

| 50 | Redes Neurais | State of the Art | Thalison Henrique |

| 51 | RFId | Internet of Things | Henrique Matheus |

| 52 | Roteador | Net | Tiago Gomes |

| 53 | SaaS | Cloud | Rogério Aguilar Silva |

| 54 | Scrum | Methods | Gustavo Augusto Ferreira |

| 55 | Sensores | Internet of Things | Matheus de Camargo Martins |

| 56 | Sistema embarcado | Software | murilo ferreira |

| 57 | SO | Software | Marco Antonio da Silva Rodrigues |

| 58 | Speech Recognition | State of the Art | Igor Lourenço |

| 59 | SQL | Database | Ramon Maximo |

| 60 | UML | Methods | Bruno Giamatei Bertoco |

| 61 | Virtualização | Cloud Computing | Lucas Capra |

| 62 | Web | Software | Gabriel Marques |

| 63 | Webservice | Development | Vinicius Pereira |

Descrição dos temas

Algoritmos

API

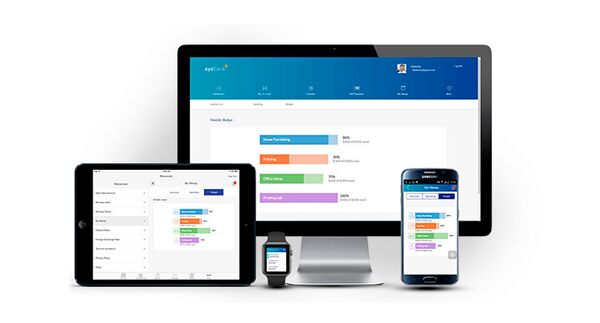

App

- Conceito

- Aplicativo é um software desenvolvido para executar várias sequencias de comandos para realizar determinado objetivo pela qual foi projetado. Portanto, esses aplicativos podem ser desenvolvidos para desktops, smartphones, tabletes, smartrelogios, smart TVs, etc.

- Ações executadas por aplicativos em sua maioria são para agilizar algum processo, diminuir custos ou substituir mão de obra.

- Ferramentas de desenvolvimento

- Para o desenvolvimento dessas aplicações são utilizados algumas ferramentas como: editor de texto, IDE, framework, API, compilador, etc.

- Para cada um dos desenvolvimentos são utilizadas ferramentas diferentes. O desenvolvimento de aplicações mobile, por exemplo, são utilizadas as IDEs, pois elas possuem uma enorme quantidade de componentes para a criação de um software.

- Ferramentas mais utilizadas

- Desenvolvimento Web: Wordpress, Bootstrap, AngularJS, Adobe XD e Sublime Text

- Desenvolvimento Mobile: Android Studio, Ionic, React Native e Xamarin

- Desenvolvimento Desktop: Visual Studio, Eléctron, Fiddler e Hibernate

- Referências bibliográficas

- https://conceito.de/software-aplicativo

- https://king.host/blog/2018/06/editor-de-codigo-gratuito-7-opcoes-para-voce-escolher-o-seu/

- https://medium.com/@renato.groffe/soluções-gratuitas-para-desenvolvimento-em-net-e-asp-net-parte-3-16daf0de4d19

- https://ferramentasinteligentes.com.br/marketing/desenvolvimento/

- http://micreiros.com/9-frameworks-de-desenvolvimento-multiplataforma-movel/

- https://msdn.microsoft.com/pt-br/ff380143.aspx

Arduino

Banco de Dados

Barramentos

BigData

BlockChain

Bots

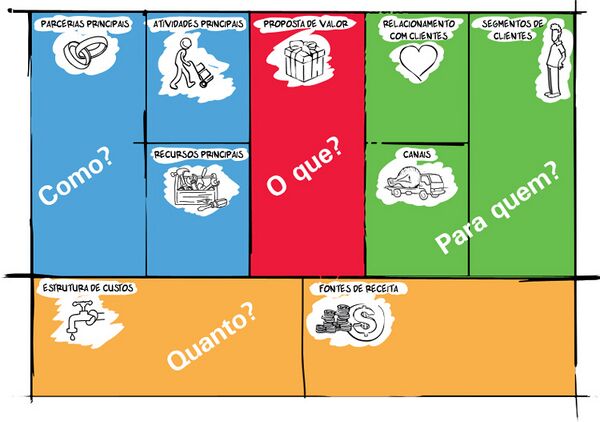

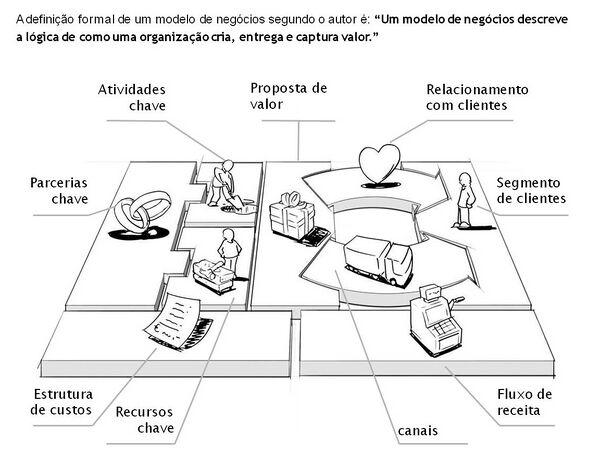

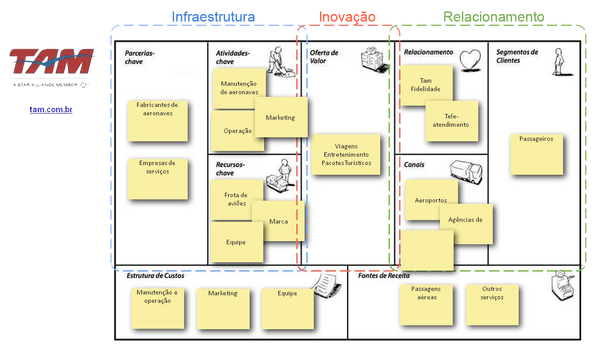

Canvas

- O Business Model Canvas é uma ferramenta estratégica que contribui de forma significativa para a construção rápida e visual de novos produtos ou serviços. Sua aplicação consiste no uso de um painel dividido em nove grandes blocos, como mostra a figura abaixo, que representam os elementos fundamentais (building blocks) que compõem um modelo de negócio.

- O objetivo central do preenchimento do painel é extrair propostas de valor que atendam e potencializem os principais objetivos desejados do negócio, antes de partir de fato para a formatação do produto ou serviço.

- Abaixo apresentamos a dinâmica de montagem do Modelo Canvas sugerida por Osterwalder.

- Para aplicar o Canvas, pode-se utilizá-lo impresso em um tamanho A4 ou A3 para facilitar o trabalho colaborativo; ou desenhá-lo em um quadro, pois seu layout é simples de ser replicado. Para preencher o Canvas é recomendado utilizar post-its, pois são fáceis de manipular.

- O Canvas, que apresentamos na figura abaixo, pode ser subdividido em duas grandes dimensões, como nos lados direito e esquerdo do cérebro, sendo a dimensão mais à direita os elementos mais subjetivos e "emocionais" e os elementos da parte esquerda os mais estruturais e lógicos. Sugere-se preencher o Canvas da direita para a esquerda, pois assim é possível conhecer primeiro os anseios e desejos dos envolvidos para, em seguida, começar a defini-los de forma mais concreta.

- Segmentos de Clientes

- Começamos preenchendo o bloco Segmentos de Clientes (Customers Segments), buscando mapear para quem se está criando valor e quem são os potenciais clientes para os objetivos pretendidos.

- Exemplos de segmentos de clientes:

- Consumidores da classe C

- Mulheres

- Idosos

- Consumidores de uma cidade

- etc.

- Proposta de Valor

- No bloco Proposta de Valor (Value Proposition) são criadas propostas que atendam a determinadas necessidades dos potenciais clientes, sempre tendo os objetivos de negócio norteando a dinâmica.

- Exemplo de propostas de valor:

- Conveniência

- Personalização

- Apoio a decisão

- Rapidez

- Redução de custos

- entre outros.

- Os Segmentos de Clientes e as Propostas de Valor são os principais elementos, sobre os quais todo o restante do Canvas se apoiará.

- Canais de Distribuição

- Uma vez que já se tem uma prévia de clientes potenciais e propostas de valor, é necessário pensar em como fazer com que estes dois elementos fundamentais se encontrem.

- Logo, são definidos e sugeridos os Canais de Distribuição (Channels), como:

- Entrega à domicílio

- Site de conteúdo

- Newsletter

- Atendimento presencial

- entre outros

- através dos quais será possível distribuir e entregar as propostas de valor.

- Uma vez que já se tem uma prévia de clientes potenciais e propostas de valor, é necessário pensar em como fazer com que estes dois elementos fundamentais se encontrem.

- Relacionamentos com os Clientes

- Também é preciso entender como se dará os Relacionamentos com os Clientes (Customer Relationships), que deve ter o propósito de fortalecer o envolvimento do cliente com o negócio.

- São exemplos de relacionamentos com clientes:

- Canal de perguntas e respostas

- Ouvidoria

- SAC

- Atendimento pós-venda

- Serviços automatizados.

- Receita

- Por fim, na dimensão direita, temos as Linhas de Receita (Revenue Stream), que registram como a solução em construção pretende gerar receitas, tendo como base as propostas de valor sugeridas.

- Alguns exemplos:

- Venda de assinaturas mensais

- Venda direta

- Retorno em publicidade paga

- Aluguel.

- Recursos-Chave

- Na dimensão esquerda do Canvas encontramos algumas definições mais objetivas, que irão sustentar os elementos mapeados na dimensão direita.

- Os Recursos-Chave (Key Resources) são os recursos ligados diretamente ao funcionamento do modelo de negócio.

- Podem ser:

- Equipes

- Máquinas

- Investimentos

- Plataformas de tecnologia

- Atividades-Chave

- As Atividades-Chave (Key Activities) são todas as atividades sem as quais não seria possível atender as propostas de valor, construir os canais necessários e manter os relacionamentos.

- Podem ser atividades-chave:

- Acompanhar redes sociais (uma atividade interessante para contribuir com o relacionamento com os clientes)

- Construir uma loja (que pode se relacionar com as propostas de valor e canais específicos)

- Aprender uma tecnologia que serve de base para o desenvolvimento de uma solução

- Monitorar outras soluções para avaliar se a sua está dentro dos padrões;

- Parceiros-Chave

- Já os Parceiros-Chave (Key Partners) são todos aqueles que podem contribuir tanto com as Atividades-Chave quanto com os Recursos-Chave.

- Algumas parcerias:

- Fornecedores de Tecnolologia, podem disponibilizar máquinas para atender a algum Recurso-Chave.

- Algumas parcerias podem contribuir com pessoas ou realizando diretamente alguma das Atividades-Chave, como Monitorar redes sociais

- Outras podem fornecer uma plataforma que se conecta com a sua para prover o serviço final.

- Custos

- Representando os custos necessários para se manter e construir toda a solução proposta, há o bloco Estrutura de Custos (Costs Structure), que indica, por exemplo:

- a necessidade de se Pagar a manutenção das máquinas previstas,

- Pagamentos dos parceiros contratados,

- Custo recorrente de infraestrutura

- Custo das equipes envolvidas

- e assim por diante.

- Representando os custos necessários para se manter e construir toda a solução proposta, há o bloco Estrutura de Custos (Costs Structure), que indica, por exemplo:

- Exemplo de projeto:

- Referências bibliográficas:

- A Osterwalder, Y Pigneur, G Bernarda, A Smith - 2014 - books.google.com

- Professor Dale Brant

Cloud Computing

CLP

Compiladores

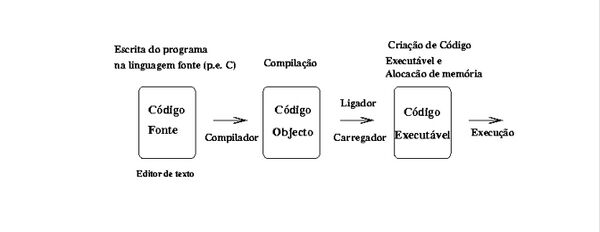

Definição

- O que são compiladores ?

Um compilador nada mais é que uma aplicação com a função traduzir programas. Basicamente ele pega programa desenvolvido em uma linguagem de alto nível e o transforma em seu correspondente em baixo nível.

Um compilador é um software complexo, que cumpre o papel de traduzir, converter e ligar um programa escrito em linguagem de programação ou linguagem fonte em um programa de linguagem de máquina ou linguagem objeto. Ou seja, converte um programa escrito em linguagem de programação para uma linguagem cuja o computador entenda. No início, os compiladores não traduziam diretamente a linguagem fonte para a linguagem objeto, fazendo-se necessária a tradução em uma linguagem simbólica (Assembly), para que a partir de tal seja feita a tradução em linguagem objeto. Concluímos então que os compiladores são de suma importância nos tempos atuais, sabendo que cada vez mais há o estreitar da relação homem/máquina, sendo os compiladores hoje, peça fundamental de diálogo e aprimoramento das tecnologias que surgem atualmente.

Criptografia

- Ferramenta de segurança digital utilizada em programação com o objetivo de proteger as informações de um arquivo. Tal instrumento de proteção garante quase por completo o bloqueio do acesso de terceiros ou usuários indesejados. Outrossim, o termo criptografia não é recente, pois surgiu na Grécia Antiga, kryptós (oculto/escondido) e gráphein (escrita/textos). Porém, como toda sociedade evolui e moderniza, tanto o instrumento como a sua definição passou por aprimoramento, portanto, a preservação de dados é crucial nos dias atuais.

Data Mining

Disco Rígido

DNS

ERP

ETL

eXtreme Programming

FDD

Firewall

Firmware

Frameworks

IA

IDE

Integração Contínua

Inteligência Cognitiva

Internet

IoT

IP

IPSec

Linguagens de Programação

Machine Learning

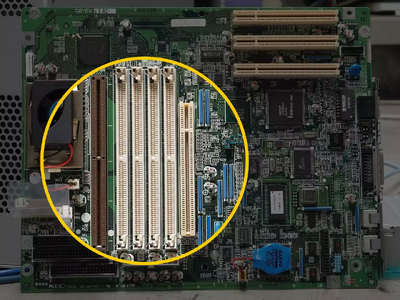

Memória RAM

- Conceito

- Memória de Acesso Aleatório ou RAM, é o hardware físico dentro de um computador que armazena dados temporariamente, servindo como a memória "de trabalho" do computador.

- Adicionar mais RAM permite que um computador trabalhe com mais informações ao mesmo tempo, o que geralmente tem um efeito considerável no desempenho total do sistema.

- Seu computador usa RAM para carregar dados porque é muito mais rápido do que executar os mesmos dados diretamente de um disco rígido.

- Funcionamento

- Pense na RAM como uma mesa de escritório. Uma mesa é usada para acesso rápido a documentos importantes, ferramentas de escrita e outros itens de que você precisa no momento . Sem uma escrivaninha, você manteria tudo armazenado em gavetas e armários, significando que levaria muito mais tempo para realizar suas tarefas diárias, já que você teria que constantemente entrar nesses compartimentos de armazenamento para obter o que precisa, e depois gastar mais tempo colocando afastados.

- Da mesma forma, todos os dados que você está usando ativamente em seu computador (ou smartphone, tablet , etc.) são armazenados temporariamente na RAM. Esse tipo de memória, como uma mesa na analogia, fornece tempos de leitura / gravação muito mais rápidos do que o uso de um disco rígido. A maioria dos discos rígidos é consideravelmente mais lenta que a RAM devido a limitações físicas, como velocidade de rotação.

- Ao contrário de um disco rígido, que pode ser desligado e ligado novamente sem perder seus dados, o conteúdo da RAM é sempre apagado quando o computador é desligado. É por isso que nenhum dos seus programas ou arquivos ainda estão abertos quando você liga o computador novamente.

- RAM no seu computador

- Um módulo padrão ou gravador de memória de mesa é um hardware longo e fino que se parece com uma régua curta. A parte inferior do módulo de memória possui um ou mais entalhes para orientar a instalação adequada e é revestida com vários conectores, geralmente banhados a ouro.

- A memória está instalada nos slots do módulo de memória localizados na placa-mãe . Esses slots são fáceis de encontrar - basta olhar para as pequenas dobradiças que prendem a RAM no lugar, localizadas em ambos os lados do slot de tamanho similar na placa-mãe.

- Referências bibliográficas:

Memória ROM

Modelo Orientado a Serviço

Modem

Normalização (BD)

NoSQL

Open Source

Open Source

Periféricos

Plataformas

Portas

- Conceito:

- Portas, na computação, são um conjunto de 16 bits conhecido como port number, adicionado a um endereço de IP, e são um meio de comunicação na rede.

- Enquanto a utilidade de um endereço de IP é a de identificar um computador em uma rede, a porta identifica uma aplicação em um computador.

- São divididas em dois principais protocolos de transporte: Transmission Control Protocol (TCP) e User Datagram Protocol (UDP).

- Protocolos TCP e UDP:

- TCP:

- Considerado o protocolo de rede mais importante devido ao fato de formar o modelo TCP/IP que compõe toda a internet. É o mais utilizado atualmente, pois suas características permitem uma maior flexibilidade de usabilidade, sendo as principais características:

- Retornar uma resposta de sucesso quando todos os segmentos foram transferidos corretamente;

- Agrupar segmentos fora de ordem;

- Controlar fluxo;

- Manter conexões lógicas;

- Realizar transferências simultâneas em ambas as direções.

- Considerado o protocolo de rede mais importante devido ao fato de formar o modelo TCP/IP que compõe toda a internet. É o mais utilizado atualmente, pois suas características permitem uma maior flexibilidade de usabilidade, sendo as principais características:

- UDP:

- O UDP é considerado um protocolo menos confiável e mais simples, devido ao fato de não manter conexões. O funcionamento do User Datagram Protocol é de apenas enviar dados, sem receber nenhuma confirmação da recepção ou possibilitar transferências simultâneas.

- Seu uso pode parecer inútil inicialmente, porém há casos onde o fato da possibilidade de perda de dados será utilizado positivamente, como em streaming de vídeos, onde uma instabilidade se usado o pacote TCP causaria congelamento de imagens, já com UDP manteria rodando, apenas com a merda de alguma qualidade.

- O UDP é considerado um protocolo menos confiável e mais simples, devido ao fato de não manter conexões. O funcionamento do User Datagram Protocol é de apenas enviar dados, sem receber nenhuma confirmação da recepção ou possibilitar transferências simultâneas.

- Ambos os pacotes podem ser analisados e recusados por um firewall, que tem como principal funcionalidade analisar os pacotes recebidos e controlar o fluxo desses dados através de regras.

- TCP:

- TCP/IP:

- Também chamado de pilha de protocolos TCP pois é um conjunto de protocolos divididos em quatro camadas, que garantem a integridade do pacote na rede, sendo elas:

- Camada de Aplicação:

- Utilizada para iniciar o envio e receber informações na rede.

- Camada de Transporte:

- Recebe os dados da camada acima, verifica a integridade e divide em pacotes.

- Camada de Rede:

- Anexa os pacotes a um endereço de IP do remetente e do destinatário.

- Camada de Interface:

- Finalizar o envio de pacotes pela rede.

- Camada de Aplicação:

- Também chamado de pilha de protocolos TCP pois é um conjunto de protocolos divididos em quatro camadas, que garantem a integridade do pacote na rede, sendo elas:

- Veja a seguir como funciona o envio de um pacote em uma transmissão TCP/IP:

- Estação: SYN (solicita a abertura da conexão)

- Servidor: SYN (confirma o recebimento e avisa que a porta está disponível)

- Servidor: ACK (inicia a conexão)

- Estação: ACK (confirma)

- Estação: DATA (é enviado o pacote com a mensagem de texto)

- Servidor: OK (a confirmação, depois de verificar a integridade do pacote)

- Estação: FYN (solicita o fechamento da conexão)

- Servidor: FYN (confirma)

- Estação: FYN (confirma que recebeu a confirmação)

[CONTINUAR A PARTIR DAQUI]

- Referências bibliográficas:

- Protocolo e serviços de rede - Prof. Renan Osório Rios

- Firewall Patterns - Markus Schumacher

- Hardware - www.hardware.com.br