A Internet, como solução eficiente e econômica foi totalmente adotada pela comunidade mundial para prover uma comunicação efetiva e prática baseado no conceito de páginas que podem ser facilmente ligadas e a partir daí prover uma navegação amigável para o usuário de qualquer nível de conhecimento. Para suportar, tanto os ambientes necessários a essas atividades e também o numero de usuários que cresce exponencilamente, é necessária uma infraestrutura de rede organizada e padronizada. Esta rede para ter eficiência e boa performance em termos de comunicação é baseada em procedimentos pré-definidos denominados de protocolos.

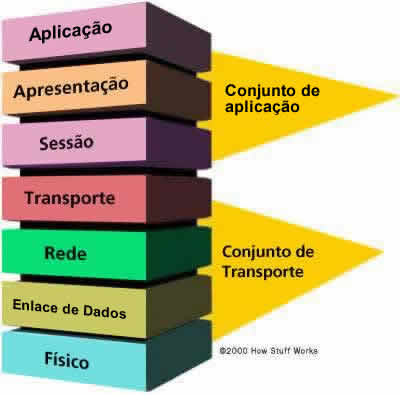

Para estruturar o processo de comunicação entre dois usuários na rede foi implementada uma proposta de pilhas de protocolos que atendem às mais diversas finalidades. Esta pilha denominada inicialmente de modelo OSI, conforme figura abaixo:

Mudar Figura para alguma que não tenha a marca How Stuff Works

Esse modelo contém 7 camadas distribuidas da seguinte forma a partir da visão inferior:

Camada física

Os protocolos desta camada são os que realizam a codificação e decodificação de símbolos e caracteres em sinais elétricos lançados no meio físico, que fica logo abaixo dessa camada. A camada física tem a função de transmitir uma seqüência de bits através de um canal de comunicação. As funções típicas dos protocolos desta camada são fazer com que um bit "1" transmitido por uma estação seja entendido pelo receptor como bit "1" e não como bit "0". Assim, esta camada trabalha basicamente com as características mecânicas e elétricas do meio físico, como por exemplo: número de volts que devem representar os níveis lógicos "1" e "0"; velocidade máxima da transmissão, transmissão simplex, half duplex ou full duplex; número de pinos do conector e utilidade de cada um e diâmetro dos condutores.

Camada de Enlace de Dados

O principal objetivo da camada de enlace é receber e transmitir uma seqüência de bits do e para o nível físico e transformá-los em uma linha que esteja livre de erros de transmissão, a fim de que essa informação seja utilizada pela camada de rede. A camada de enlace está dividida em dois subníveis:

Primeiro temos o Subnível superior ou controle lógico do enlace (LLC - Logical Link Control) denominaodo como protocolo LLC que pode ser usado sobre todos os protocolos IEEE do subnível MAC, como por exemplo, o IEEE 802.3 (Ethernet), IEEE 802.4 (Token Bus) e IEEE 802.5 (Token Ring). Ele oculta as diferenças entre os protocolos do subnível MAC. Usa-se o LLC quando é necessário controle de fluxo ou comunicação confiável.

Já o segundo bubnível, inferior, referenciado como controle de acesso ao meio (MAC - Medium Access Control) possui alguns protocolos importantes, como o IEEE 802.3 (Ethernet), IEEE 802.4 (Token Bus) e IEEE 802.5 (Token Ring). O protocolo de nível superior pode usar ou não o subnível LLC, dependendo da confiabilidade esperada para esse nível.

Outras funções desta camada são: fornecer controle de tráfego de quadros, seqüenciamento de quadros, quadro de confirmação, quadro que delimita, verificação de erro de quadro e também o gerenciamento de acesso de mídia.

Camada de rede

A camada de rede tem a função de controlar a operação da rede de um modo geral. Suas principais funções são o roteamento dos pacotes entre fonte e destino, mesmo que estes tenham que passar por diversos nós intermediários durante o percurso, o controle de congestionamento e a contabilização do número de pacotes ou bytes utilizados pelo usuário, para fins de tarifação. Uma das questões é qual rota escolher. Esta tarefa é feita baseada em tabelas estatísticas, que são configuradas na criação da rede e são raramente modificadas. Outra característica desta camada é o controle de congestionamento. Se em uma mesma rota estão sendo transmitidos muitos pacotes a performance da rede será pior. O IPX (Internetwork Packet Exchange Protocol) é um protocolo da camada de rede que oferece serviço sem conexão (datagrama) e é responsável pelo roteamento dos pacotes na rede. É nessa camada que o IP começa a surgir.

Camada de transporte

A camada de transporte é a primeira que trabalha com conexões lógicas fim a fim, ou seja, um programa na máquina fonte conversa com um programa similar na máquina destino, diferente dos níveis anteriores, que conversavam somente com o nó vizinho. Lembremos que a conexão criada pelo nível de transporte é uma conexão lógica, e os dados são transmitidos somente pelo meio físicos, através da camada física do modelo. Assim, os dados devem descer nível a nível até atingir o nível 1, para então serem transmitidos à máquina remota. A camada de transporte garante que as mensagens são entregues sem erros na seqüência e sem perdas ou duplicações. A transmissão confiável é garantida pela retransmissão dos pacotes quando há algum erro. Protocolos da camada de transporte bastante conhecidos, são o TCP (Transmission Control Protocol) e o UDP (User datagram Protocol).

A camada de transporte inclui funções relacionadas com conexões entre a máquina fonte e máquina destino, segmentando os dados em unidades de tamanho apropriado para utilização pelo nível de rede, seguindo ou não as orientações do nível de sessão. As principais funções da camada de transporte são: a criação de conexões para cada requisição vinda da camada superior, multiplexar as várias requisições vindas da camada superior em uma única conexão de rede, dividir as mensagens em tamanhos menores, a fim de que possam ser tratadas pela camada de rede e estabelecer e terminar conexões através da rede. O tamanho e a complexidade de um protocolo de transporte depende do tipo de serviço pode ser da camada de rede. A camada de transporte fornece várias mensagens como segmentação, confirmação, controle de tráfego e executa ainda a multiplexação de sessão. Foram especificadas cinco classes de protocolos orientados à conexão: classe 0: simples, sem nenhum mecanismo de detecção e recuperação de erros; classe 1: recuperação de erros básicos sinalizados pela rede; classe 2: permite que várias conexões de transporte sejam multiplexadas sobre uma única conexão de rede e implementa mecanismos de controle de fluxo; classe 3: recuperação de erros sinalizados pela rede e multiplexação de várias conexões de transporte sobre uma conexão de rede; classe 4: detecção e recuperação de erros e multiplexação de conexões de transporte sobre uma única conexão de rede.

Camada de Sessão

A camada de sessão permite o estabelecimento da sessão entre processos em execução em estações diferentes. A função dela é administrar e sincronizar diálogos entre dois processos de aplicação. Este nível oferece dois tipos principais de diálogo: half duplex e full duplex. Esta camada fornece: estabelecimento da sessão, manutenção e o encerramento: permite que dois processos de aplicativo em máquinas diferentes para estabelecer, usar e encerrar uma conexão, chamada de uma sessão; suporte de sessão: executa as funções que permitem que esses processos para se comunicar pela rede, executar segurança, reconhecimento de nome, log e assim por diante e mecanismos que permitem estruturar os circuitos oferecidos para o nível de transporte.

Neste nível ocorre a quebra de um pacote com o posicionamento de uma marca lógica ao longo do diálogo. Esta marca tem como finalidade identificar os blocos recebidos para que não ocorra uma recarga, quando ocorrer erros na transmissão. Uma sessão pode ser aberta entre duas estações a fim de permitir a um usuário se logar em um sistema remoto ou transferir um arquivo entre essas estações. Os protocolos desse nível tratam de sincronizações (checkpoints) na transferência de arquivos.

Camada de apresentação

A camada de apresentação formata os dados a serem apresentados para a camada de aplicativo assegurando que a informação seja transmitida de tal forma que possa ser entendida e usada pelo receptor. Dessa forma, este nível pode modificar a sintaxe da mensagem, mas preservando sua semântica. Essa camada pode converter dados de um formato usado pela camada de aplicativo em um formato comum na estação de envio, converter o formato comum para um formato conhecido para a camada de aplicativo na estação de recebimento. A camada de apresentação permite traduzir o código de caracteres, por exemplo, ASCII para EBCDIC; converter dados como bit de ordem, ponto de CR-CR/LF ou flutuante inteiro e assim por diante; compactação dados reduzindo o número de bits que precisam ser transmitidos na rede e ainda criptograr dados para fins de segurança, um exemplo trivial, criptografia de senhas.

Camada de aplicação

A camada de aplicação é a camada que possui o maior número de protocolos existentes, devido ao fato de estar mais perto do usuário e os usuários possuírem necessidades diferentes. Alguns desses protocolos são: HTTP (HyperText Transfer Protocol secure), FTP(File Transfer Protocol), SMTP (Simple Mail Transfer Protocol), Telnet (protocolo de login remoto), dentre muitos outros. A camada de aplicativo serve como a janela para usuários e processos de aplicativos acessar os serviços de rede, ou seja, essa camada é a interligação dos usuários com os serviços. Ela fornece ao usuário uma interface que permite acesso a diversos serviços de aplicação, convertendo as diferenças entre diferentes fabricantes para um denominador comum. Essa camada contém uma variedade de funções normalmente necessárias como redirecionar recursos de compartilhamento e dispositivo; permitir acesso remoto a arquivos e impressoras; prover a comunicação entre processos; gerenciar a rede e disponibilizar serviços de diretório e mensagens (como email).

Na visão do usuário internauta, que manipula páginas com conteúdos dos mais diversos, das quais ele pode ser também responsável pela criação, destacou-se um padrão que revolucionou a arte de se confeccionar páginas, o HTML.

Protocolos da Internet e suas limitações

O HTML, linguagem de marcação predominante nas páginas web, é escrito na forma de elementos que consistem em etiquetas dentro de parênteses angulares (como <html>) dentro do conteúdo das páginas web. As etiquetas normalmente aparecem em pares como <h1> e </h1>. A primeira é uma etiqueta de início e a segunda de final. Dentro dessas etiquetas é possível adicionar texto, tabelas, imagens e etc. O propósito de um navegador (browser) é ler documentos HTML, interpretar e apresentar em forma visual ou audível. O navegador não mostra as etiquetas HTML, mas as usa para interpretar o conteúdo da página e apresentá-la em um formato adequado. Elementos HTML são os construtores de blocos de todos os sites. Ele provê meios de criar documentos estruturados ao aplicar uma estrutura semântica para textos como cabeçalhos, parágrafos, listas, links, citações e outros ítens. É possível também embarcar scripts em linguagens como o JavaScript que afetam o comportamento das páginas HTML. Atualmente, a grande maioria das aplicações criadas no mundo usam ou pretendem usar o ambiente web para facililitar o trabalho de publicação e utilização destas páginas. Com a característica marcante do ser humano, que sempre procura incrementar suas atividades exigindo o máximo das soluções disponíveis, com a Internet não poderia ser diferente. Com o absurdo crescimento no número de internautas e consequentemente dos serviços na rede, a demanda por novas necessidades também foi marcante e acabou por forçar a implementação de técnicas que resolvessem problemas atuais.

O HTML, que é utilizado na criação e manipulação das páginas está muito próximo do usuário final, permitindo que este interaja diretamente com ele, para todas as funções de navegação e visualização de conteúdos. Portanto está visível, acessível e facilmente editáve. Porém, a partir daí, descendo nas camadas inferiores que possuem funções específicas e não menos nobres, temos os protocolos atuando em cada nível. De destacarmos a camada de rede, podemos focar no protocolo IPv4 que deu denominação a essa rede global ou melhor dizendo, rede IP.

Tão famoso que se tornou um dos muitos problemas para a evolução da rede. A limitação do protocolo IPv4 com relação ao número de endereços IPs gerou um desafio para a comunidade científica que envolveu especialista do mundo todo a procura de soluçoes. Uma delas foi a proposta de criação de um novo protocolo e neste contexto, surgiu o IPv6

A longo prazo, o IPv6 tem como objetivo substituir o IPv4, que só suporta cerca de 4 bilhões (4x109) de endereços IP, contra cerca de 3,4x1038 endereços do novo protocolo. O principal motivo para a implantação do IPv6 na Internet é a necessidade de mais endereços, porque os endereços livres IPv4 estão se acabando.

Ainda assim, já no início de sua utilização comercial, em 1993, acreditava-se que o espaço de endereçamento da Internet poderia se esgotar num prazo de 2 ou 3 anos. Isso não ocorreu por conta da quantidade de endereços, mas sim por conta da política de alocação inicial, que não foi favorável a uma utilização racional desses recursos. As previsões iniciais, no entanto, de esgotamento quase imediato dos recursos, não se concretizaram devido ao desenvolvimento de uma série de tecnologias, que funcionaram como uma solução paliativa para o problema trazido com o crescimento acelerado. Alguns exemplos:

O CIDR (Classless Inter Domain Routing), ou roteamento sem uso de classes, que é descrito pela RFC1519. Com o CIDR foi abolido o esquema de classes, permitindo atribuir blocos de endereços com tamanho arbitrário, conforme a necessidade, trazendo um uso mais racional para o espaço.

O uso do NAT e da RFC 1918, que especifica os endereços privados, não válidos na Internet, nas redes corporativas. O NAT permite que com um endereço válido apenas, toda uma rede baseada em endereços privados, tenha conexão, embora limitada, com a Internet.

O DHCP (Dynamic Host Configuration Protocol), descrito pela RFC 2131. Esse protocolo trouxe a possibilidade aos provedores de reutilizarem endereços Internet fornecidos a seus clientes para conexões não permanentes.

Dentre as novidades propostas podemos citar: o espaço de endereços foi ampliado, sendo que o IPv6 têm um tamanho de 128 bits; a inclusão de endereçamento hierárquico, a qual simplifica as tabelas de encaminhamento dos roteadores da rede, diminuindo assim a carga de processamento dos mesmos; um novo formato do cabeçalho totalmente remodelados em relação ao IPv4, apresentando cabeçalhos de extensão, uma opção para guardar informação adicional; suporte a qualidade diferenciada à aplicações de áudio e vídeo passam a estabelecer conexões apropriadas tendo em conta as suas exigências em termos de qualidades de serviços (QoS; a capacidade de extensão permitindo adicionar novas especificações de forma simples e encriptações, pois diversas extensões no IPv6 permitem, à partida, o suporte para opções de segurança como autenticação, integridade e confidencialidade dos dados.

Um datagrama IPv6 é constituído por um cabeçalho base, ilustrado na figura que se segue, seguido de zero ou mais cabeçalhos de extensão, seguidos depois pelo bloco de dados.

O IPv6 possui um formato do cabeçalho base do datagrama que permitiu algumas melhorias:

• Tem menos informação que o cabeçalho do IPv4. Por exemplo, o checksum foi removido do cabeçalho pois considerou que o controle de erros das camadas inferiores é confiável.

• O campo Traffic Class foi criado para assinalar a classe de serviço a que o pacote pertence, permitindo assim dar diferentes tratamentos a pacotes provenientes de aplicações com exigências distintas. Serviu de base para o funcionamento do mecanismo de qualidade de serviço(QoS) na rede.

• O campo Flow Label foi idealizado para as novas aplicações que necessitarem de bom desempenho pois permitiu associar datagramas que fazem parte da comunicação entre duas aplicações.

• O campo Payload Length representa, como o nome indica, o volume de dados em bytes que pacote transporta.

• O campo Next Header aponta para o primeiro header de extensão e é usado para especificar o tipo de informação que está a seguir ao cabeçalho corrente.

• O campo Hop Limit tem o número de hops transmitidos antes de descartar o datagrama, ou seja, este campo indica o número máximo de saltos (passagem por encaminhadores) que o datagrama pode dar, antes de ser descartado.

No IPv6 o responsável pela fragmentação é o host que envia o datagrama, e não os roteadores intermédios como no caso do IPv4. No IPv6, os roteadores intermédios descartam os datagramas maiores que o MTU da rede. O MTU será o MTU máximo suportado pelas diferentes redes entre a origem e o destino. Para isso o host envia pacotes ICMP de vários tamanhos; quando um pacote chega ao host destino, todos os dados a serem transmitidos são fragmentados no tamanho deste pacote que alcançou o destino.

O processo de descoberta do MTU tem que ser dinâmico, porque o percurso pode ser alterado durante a transmissão dos datagramas. No IPv6, um prefixo não fragmentável do datagrama original é copiado para cada fragmento. A informação de fragmentação é guardada num cabeçalho de extensão separado. Cada fragmento é iniciado por uma componente não fragmentável seguida de um cabeçalho do fragmento.

Uma das novidades do IPv6, é a possibilidade de utilização de múltiplos cabeçalhos encadeados. Estes cabeçalhos extra permitem uma maior eficiência, devido a que o tamanho do cabeçalho pode ser ajustado às necessidades. Também permite uma maior flexibilidade, porque podem ser sempre adicionados novos cabeçalhos para satisfazer novas especificações.

O endereçamento no IPv6 é de 128 bits, e inclui prefixo de rede e sufixo de host. No entanto, não existem classes de endereços, como acontece no IPv4. Assim, a fronteira do prefixo e do sufixo pode ser em qualquer posição do endereço. Os endereços IPv6 são normalmente escritos como oito grupos de 4 dígitos hexadecimais. Por exemplo,

2001:0db8:85a3:08d3:1319:8a2e:0370:7344

Se um grupo de vários dígitos seguidos for 0000, pode ser omitido. Por exemplo,

2001:0db8:85a3:0000:0000:0000:0000:7344

é o mesmo endereço IPv6 que:

2001:0db8:85a3::7344

Existem no IPv6 tipos especiais de endereços: unicast, onde cada endereço corresponde a uma interface (dispositivo); multicast, em que cada endereço corresponde a múltiplas interfaces e é enviada uma cópia para cada interface, e por último o anycast, que corresponde a múltiplas interfaces que partilham um prefixo comum. Um datagrama é enviado para um dos dispositivos, por exemplo, o mais próximo.

O protocolo IPv6 não é um "upgrade" do IPv4, é um protocolo totalmente novo. O seu endereçamento é diferente, os seus cabeçalhhos são especializados e flexíveis, permite o controlo de fluxo, segurança, auto-configuração e outros aspectos novos. Mas suporta o modelo iPv4, já que qualquer endereço que começe com 80 bits zero (0) seguidos de 16 bits um (1) ou 16 bits zero (0) contém um endereço de IPv4 nos 32 bits à direita

- O objetivo da semântica é dar significado para textos, criando conexões entre estes e o usuário. Para que as informações possam fazer sentido para a máquina é necessário que sejam usados novos métodos e novas soluções, o que deve possibilitar uma nova "língua" para a comunicação na web. Assim a rede passa a agir de forma inteligente e eficiente, tornando ainda mais rápidas e objetivas as buscas e interações. Um exemplo prático seria uma busca por restaurantes em certa região desconhecida pelo usuário. A web com a capacidade de associar as palavras buscadas com conteúdos específicos e de acordo com o perfil do usuário, através destas inferências, retornaria um resultado específico e que esteja de acordo com os requisitos e opções geralmente buscadas por este. Outro exemplo interessante seria um blog que associaria automaticamente os links para o usuário conforme este digitasse, voltados para sites que tem maior índice de visitação e confiança, ou uma loja que conforme pesquisas já disponibilizava o produto específico com valores de frete, entrega, ou até garantia, sem necessidade do usuário informar toda vez o seu endereço.

Os desafios

Exemplo: Estou numa cidade estranha, são 2 hs da manhã, minha esposa está grávida e com desejo. Preciso achar um disk-food que me entregue rápido o meu pedido. Ao buscar o pedido, o sistema me retorna, centenas de páginas com informações desconexas.

João Paulo

- O objetivo da semântica é dar significado para textos, criando conexões entre estes e o usuário. Para que as informações possam fazer sentido para a máquina é necessário que sejam usados novos métodos e novas soluções, o que deve possibilitar uma nova "língua" para a comunicação na web. Assim a rede passa a agir de forma inteligente e eficiente, tornando ainda mais rápidas e objetivas as buscas e interações. Um exemplo prático seria uma busca por restaurantes em certa região desconhecida pelo usuário. A web com a capacidade de associar as palavras buscadas com conteúdos específicos e de acordo com o perfil do usuário, através destas inferências, retornaria um resultado específico e que esteja de acordo com os requisitos e opções geralmente buscadas por este. Outro exemplo interessante seria um blog que associaria automaticamente os links para o usuário conforme este digitasse, voltados para sites que tem maior índice de visitação e confiança, ou uma loja que conforme pesquisas já disponibilizava o produto específico com valores de frete, entrega, ou até garantia, sem necessidade do usuário informar toda vez o seu endereço.

Uma solução interessante

Podemos citar ainda vários outros fatores que tornam a Internet atual despreparada para as demandas do futuro. Em função disso, muitos grupos se encontram atualmente desenvolvendo soluções de uma versão da Internet para o futuro e entre várias opções, a proposta do AutoI parece ser bem interessante. Ela propõe uma arquitetura em planos. Desenvolvido na Europa, se propõe corrigir os problemas da Internet atual, visto que esta alcançou proporções muito grandes e necessita de melhorias para poder interconectar sistemas e conhecimento.

O grande desafio e objetivo é projetar e desenvolver uma solução que possa abranger redes heterogêneas, que suporte um serviço de mobilidade, confiabilidade e qualidade de serviço, sendo que esta solução seja uma rede de infraestrutura aberta (open source) baseado em ontologias de informações e modelos de dados. A arquitetura deste modelo é estruturada em cinco abstrações, os planos OSKMV: Orchestration, Service Enablers, Knowledge, Management e Virtualisation. Cada um destes planos executaria funções que abrangem desde a aplicação ao seu controle, para que todos os objetivos e melhorias propostas fossem alcançadas.

O plano de orquestração (Orchestration) é uma definição conceitual para uma série de ferramentas que governam, integram e policiam os processos e aplicações da Internet através de sistemas autonômicos de controle, os quais tem a capacidade de cancelar ou corrigir processos, além de interagirem. O controle destes sistemas é feito por componentes de orquestração distribuídos, chamados DOCs, os quais possuem uma visão da arquitetura de processos específicos e atuam através de comandos específicos para interferir em cada processo.

O plano de habilitadores de serviço (Service Enablers) é um conjunto de funções de reimplantação automática de protocolos, serviços de controle e serviços prestados ao usuário. Isto permite que os códigos sejam ativados ou executados sobre entidades da rede, aumentando o controle e a segurança sobre estes serviços.

O plano de conhecimento (Knowledge) consiste de modelos e ontologias com a capacidade de fazer análises e integrar conhecimentos através de inferências, assim a rede tem a capacidade de executar auto-monitoramento, auto-análise, entre outros processos que possibilitam a conexão entre dados conforme características comuns, o que cria uma estrutura circular entre as informações e deixa todo o processo mais inteligente e eficiente.

O plano de gestão (Management) é justamente formado pelos sistemas autonômicos de controle que agem nos processos da rede em loops constantes, controlados pelo plano de orquestração. É importante destacar que cada sistema atua sobre um processo específico de forma automática, através de funções de monitoramento. Este plano tem a capacidade de gerar funções embarcadas na rede que se adaptam ao meio e que podem ser extendidas conforme necessidade, sem perturbar o funcionamento do sistema, além de minimizarem o custo computacional das operações e o consumo de energia.

O plano de virtualização (Virtualisation) são mecanismos de software que tratam recursos físicos selecionados como recursos virtuais de programação organizados pelos planos de orquestração e gestão para a criação de componentes, dispositivos ou redes. Este plano é utilizado pelo plano de orquestração para governar os recursos virtuais e construir redes e instrumentos para serviços específicos.

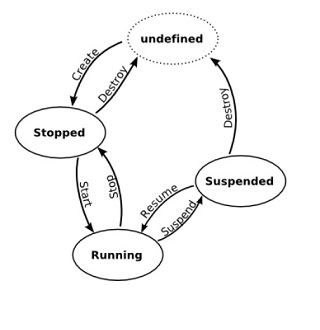

Além dos planos, pode ser destacada uma interface que providencia um meio para acessar o plano de controle de forma a configurar componentes para iniciar roteadores virtuais que formam novas redes, chamada de vCPI(Virtualisation Component Programming Interface). Estes roteadores chamados Virtual Routers (VR), surgem através de máquinas virtuais (VM) graças a um sistema de operação presente em cada uma delas que podem atuar em cada processo local. Abaixo o ciclo de vida de uma VM, que representa cada um dos estados possíveis desta, que variam desde parada ou indefinida, até em funcionamento ou suspensa conforme necessidade.

Existem métodos pré-definidos para cada VM, os quais podem receber como parâmetros que variam desde uma URL até um objeto identificador da própria máquina. Estes métodos retornam mensagens de erro e podem modificar o estado, iniciar migrações e criar instâncias na VM. Por exemplo, existe um método chamado por changeVMState, para o qual são passados um objeto de identificação de uma VM e o novo estado que esta deve assumir.

Existem processos para controle de Virtual Links, cujo objetivo é conectar dois VRs. Estes devem ser chamados por ambos componentes e podem desde criar, a modificar e remover conexões entre os roteadores . Um exemplo é o método que cria um link, instantiateLink, que recebe como parâmetros os identificadores das duas VM e os parâmetros do link, e retorna o identificador do link. Para segurança e bom funcionamento dos componentes configurados nesta interface, existem também métodos de monitoramento que permitem a outros planos o acesso a valores de cada componente, além de retornarem listas de identificadores de links ou de VMs. Exemplos desses processos são: getMonitoringValues e getVMList que não necessitam de parâmetros e retornam valores de RAM e HD disponíveis, entre outros, e listas de identificadores de VMs, especificamente.

Toda essa estrutura proposta pelo AutoI pode ajudar a próxima geração de Internet a superar os gargalos atuais e o previstos e dessa forma, atender a essa enorme demanda que possivelmente ainda trará novos desafios que eventualemente requisitarão novas implementações na arquitetura da rede mas por ora promete ser uma resposa eficaz às demandas atuais.