Técnica de Criptografia

- O algoritmo criptográfico é uma sequência de comandos que envolvem uma matemática capaz de cifrar e decifrar informações sigilosas. Esse pode ser executado por um software, hardware dedicado ou por um ser humano. O que os difere é a velocidade de execução e a probabilidade de erros.

- Também é necessária uma chave, que na criptografia computadorizada é um número ou um conjunto deles. Ela protege a informação cifrada, e para decifrá-la, o algoritmo deve ser alimentado com a chave correta. As chaves minimizam a preocupação com o algoritmo utilizado, afinal é mais fácil proteger somente uma chave, do que um algoritmo inteiro. Contudo, sempre é possível decifrar uma mensagem, basta testar todas as chaves possíveis, é só questão de tempo.

- Um algoritmo criptográfico que não utiliza o recurso de chaves para decifrar as informações pode causar prejuízo. Se ele for quebrado, todas as informações cifradas com ele estarão a mostra, afinal o que garante o sigilo das informações é justamente o próprio algoritmo.

Conceito

- A criptologia está presente desde os primórdios da história humana, afinal sempre houve mensagens sigilosas que não deveriam ser descobertas pela comunidade ou pelos inimigos. Segundo Kahn (1967), o primeiro exemplo é datado de 1900 a.C., quando o escriba Khnumhotep II substituiu algumas palavras e trechos de um documento, caso esse fosse roubado, o ladrão não teria acesso às informações contidas. Em 50 a.C., foi criado o “Código de César”, por Júlio César, que constitui na substituição cíclica do alfabeto.

- Em 1901, iniciou-se a era da comunicação sem fio, apesar das vantagens, enviar dados em segurança era um desafio. Edward Hugh Hebern fundou a Hebern Eletric Code, uma empresa produtora de máquinas de cifragem eletromecânicas.

Criptografia é o estudo e o uso de técnicas para comunicação e armazenamento seguro em sistemas computacionais. Encriptação é um método de criar e mandar mensagens secretas de modo que apenas o destinatário as entenda, tendo como objetivo manter a privacidade. Desencriptação é o processo inverso da encriptação, transforma os dados ilegíveis em legíveis, com o auxílio de uma chave e algoritmo.

- A criptoanálise é o estudo sobre quebra de sistemas criptográficos sem conhecer a chave de encriptação. “Semelhante ao invasor, o criptoanalista procura fraquezas dos algoritmos. É importante que a comunidade de criptografia conheça as fraquezas, pois os invasores também as estão procurando. É quase certo que os invasores não irão publicar suas descobertas para o mundo.” (BURNETT, 2002)

Tipos de Criptografia

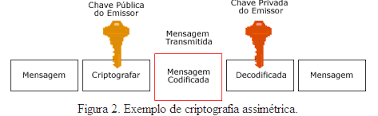

- Criptografia de Chave Privada ou Simétrica: os processos de cifragem e decifragem são feitos com uma única chave. O emissor utiliza essa chave para encriptar a mensagem, e o receptor utiliza a mesma chave para decriptá-la, é chamada de chave compartilhada. A chave precisa ser enviada para todos os usuários autorizados antes que as mensagens possam ser trocadas, com isso aumenta o tempo e a probabilidade de que a chave chegue até pessoas não autorizadas.

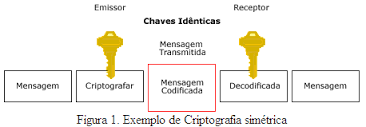

- Criptografia de Chave Pública ou Assimétrica: foi criada com o intuito de resolver o problema da distribuição de chaves na Criptografia Simétrica. Assim, cada pessoa tem um par de chaves (chave pública e privada). A chave pública é divulgada, enquanto a privada é mantida em segredo. O transmissor cifra a mensagem usando a chave pública do destinatário, que deverá usar a sua respectiva chave privada para conseguir recuperar a mensagem original. Atualmente, a assinatura digital é um dos mecanismos de segurança mais utilizados, e precisa dos conceitos de Criptografia Assimétrica. É uma mensagem que só uma pessoa poderia produzir, mas que todos possam verificar.

- Funções de Hash: não utiliza uma chave e sim um valor de hash de tamanho fixo, o qual é computado sobre o texto original. São usadas para conferir a integridade da mensagem, para garantir que elas não tenham sido forjadas.

Autenticação

- O processo de autenticação fornece a garantia sobre a identidade de um usuário, verificando se você é quem diz ser. Normalmente, ela se refere ao uso de assinaturas digitais: a assinatura é o conjunto inforjável de dados assegurando o nome do autor que funciona como uma assinatura de documentos.

- Há autenticação de entidade, em que um usuário afirma ter uma identidade legítima em um sistema. Também existe autenticação de origem de dados, que fornece evidência de que dados foram originados de um usuário legítimo.

Esteganografia

- Trata-se do estudo de técnicas que permitam esconder informações dentro de outros arquivos. Apesar de ser um ramo da criptografia, ela não pode ser detectada. O que difere a esteganografia e criptografia é que a primeira esconde a existência da informação na mensagem, e a segundo torna a mensagem ilegível.

Referências Bibliográficas

- 1 MORENO, E; PEREIRA, F; CHIARAMONTE, R. Criptografia em Software e Hardware. São Paulo: Novatec, 2005.

- 2 Bóson Treinamentos. Disponível em < https://www.youtube.com/channel/UCzOGJclZQvPVgYZIwERsf5g>.

- 3 Imagem disponível em <http://migre.me/wF3Gp>.

- 4 Imagem disponível em <http://migre.me/wF3GK>.